最近在整理一套老版本的乐博互娱安卓端安装包时,发现不少人在安装阶段会遇到“安全风险 / 报毒提示”的问题。这里记录一下我这边实际处理的一次过程,主要思路是定位并删除明确的报毒代码,不影响原有功能逻辑。

需要提前说明的是,这类问题本身就比较复杂,本文内容只针对代码层面的报毒点处理,并不能保证 100% 永久不报毒,只能说在相同环境下能明显降低触发率。

报毒现象说明

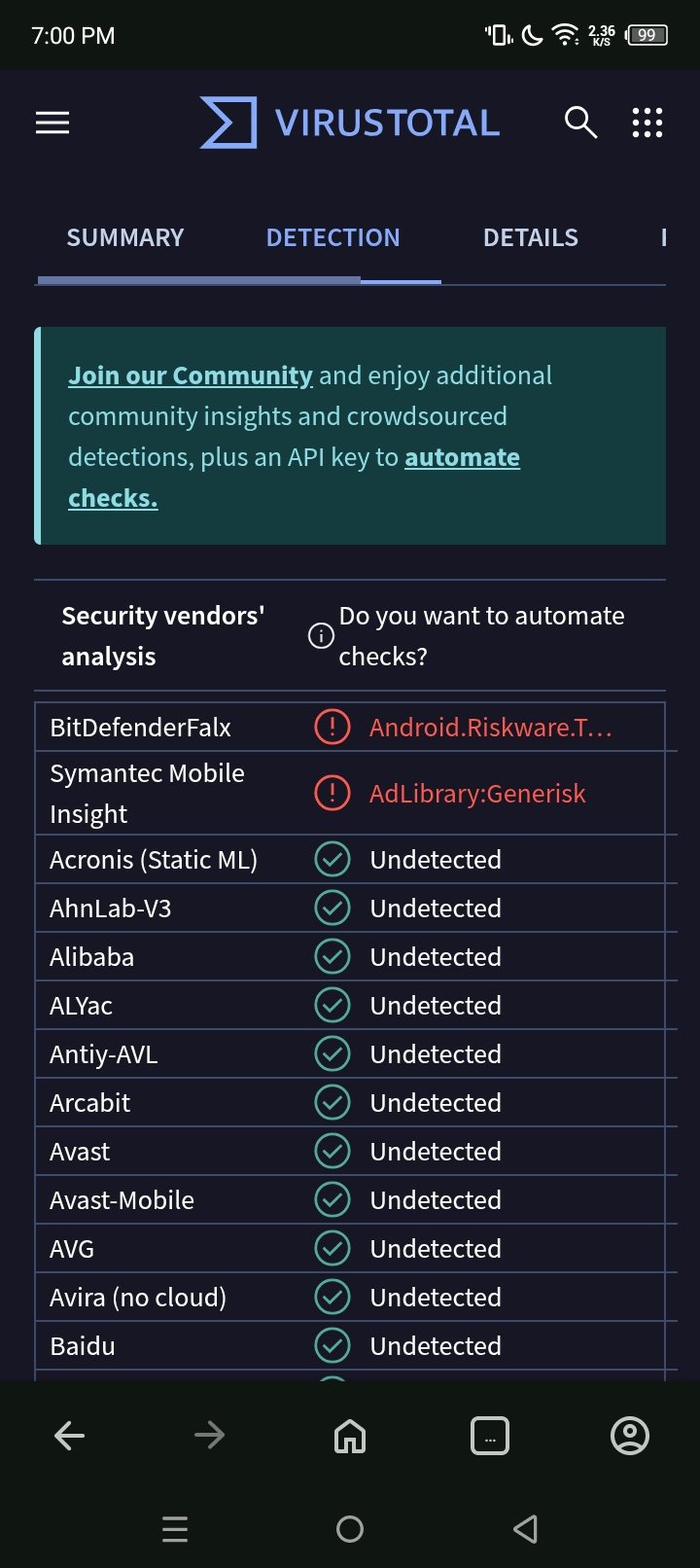

安装 APK 时,部分安全软件或系统会提示存在风险,上传到 VirusTotal 扫描后,可以看到早期版本在个别引擎下存在命中记录。

从扫描结果可以看到,在处理完成并重新加固后,主流引擎基本处于未命中状态。

报毒处理思路

这一套乐博互娱安卓端的处理方式并不复杂,核心只涉及三个点:

- 修改一个文件

- 删除一个文件

- 删除一个文件夹

这三个位置都属于明确的高风险触发区域,删除后不会影响大厅、子模块加载、登录流程等正常功能。

需要强调的是:

这里并不是“乱删”,而是针对已经确认用途、且和业务逻辑无关的内容进行处理。

实际处理步骤

第一步,反编译 APK,进入 smali 目录,对照附件说明定位相关文件。

第二步,按照说明删除对应的文件和目录,注意不要误删核心逻辑文件。

第三步,重新编译并生成新的 APK。

这一阶段完成后,代码层面的高风险点已经被清理,但此时还不能直接安装使用。

安全加固与重新签名

代码删除完成后,必须进行一次常规安全加固,并且在加固时同时更换签名。

如果不改签名,系统或安全平台很可能仍然沿用上一次的扫描结果,导致你以为“删了代码还是报毒”。

完成加固并重新签名后,再次上传检测,结果如下:

在相同检测环境下,已经不再触发报毒提示。

注意事项说明

有几点一定要单独说清楚:

- 删除报毒代码 ≠ 永久不报毒

有些报毒并不是代码问题,而是内容、资源、行为特征触发的,这种情况单纯删代码作用有限。 - 不同版本命中点不完全一致

即使同系列项目,不同版本的 smali 结构也可能有差异,处理时一定要实际比对。 - 加固和签名是必要步骤

只删代码、不加固、不换签名,基本等于白做。

这篇记录的是一次可复现、可验证的乐博互娱安卓端报毒处理方式,核心在于:

- 精准定位报毒代码

- 删除不影响功能的高风险点

- 重新加固并更换签名

如果你手里的版本结构接近,这套思路基本都能参考使用。

相关文章:

后续如果再整理到同系列其它版本的处理方式,也会继续补充记录。

下载地址: