安卓 APP 去报毒这一块,网狐系列其实是老问题了,尤其是电玩方向的包,只要走到正式安装阶段,基本都会被系统或者第三方安全软件点名。本文记录的是一次实际处理过程,核心思路很简单:定位报毒点 → 清理冗余社交相关代码 → 再做安全加固。

从前端表现来看,表面只是一个普通的互动娱乐大厅,但真正触发报毒的并不是 UI,也不是主逻辑,而是隐藏在安卓包内部的一些第三方分享与授权模块。这类模块在早期版本中使用较多,但现在已经是高风险源头。

本次处理的目标非常明确:只处理“被识别为风险”的代码,不动核心逻辑,不影响正常运行。

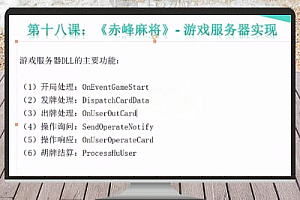

首先需要关注的是 smali 目录下的 wxapi 路径,这里通常会存在 WXPayEntryActivity.smali 相关文件。这类文件即便当前项目中没有实际调用,也极容易被安全引擎当作敏感入口。

实际测试中,只要该文件存在,报毒概率就会明显上升。

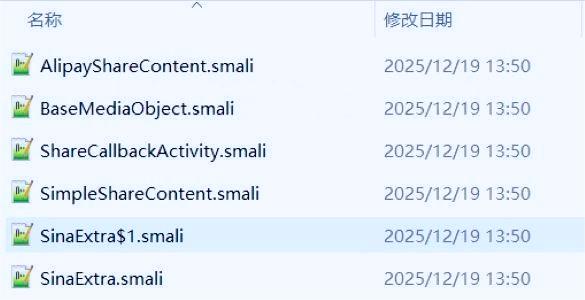

接下来是 com/umeng/socialize/media 目录。这里面基本都是分享相关的媒体对象封装,包括 BaseMediaObject、SimpleShareContent 等。这一层在当前项目中已经没有实际用途,但残留代码依然会被扫描到。

处理方式很直接:整个目录删除。

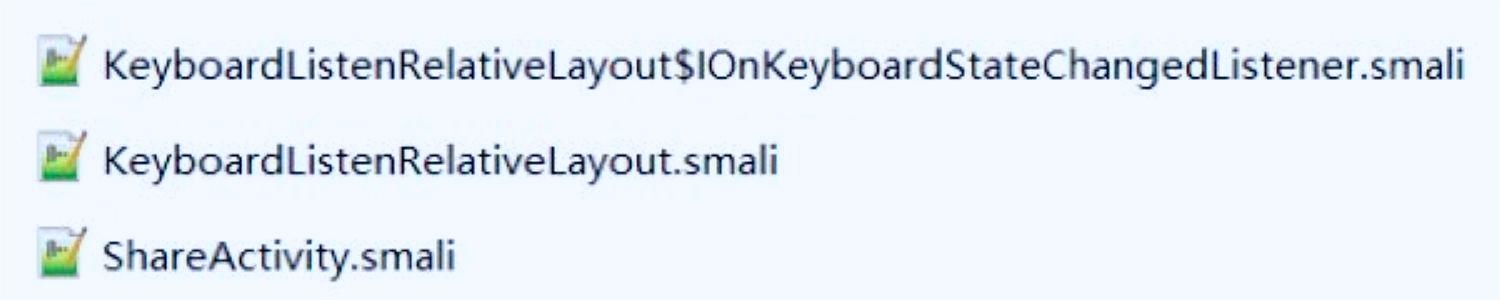

editorpage 这一块属于分享编辑页面逻辑,涉及 UI 行为和回调监听。实际运行中已经不会触发,但同样属于高频报毒区域。

这里不需要逐个判断,整体删除是最省事、也是风险最低的做法。

view 目录下主要是分享相关的自定义视图和弹窗展示逻辑,对当前项目功能没有任何影响。

实测删除后,对大厅、子模块进入、界面交互均无影响。

handler 目录是比较容易被忽略的一块,这里包含 AlipayHandler、WeixinPreferences 等处理类,虽然并非支付逻辑本身,但命名和结构非常“敏感”。

在本次处理过程中,该目录同样整体清理。

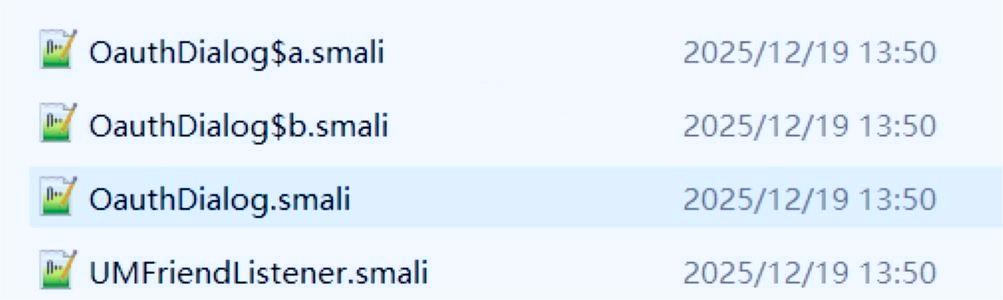

OauthDialog 相关 smali 文件是报毒命中率最高的一类,尤其是在未实际使用第三方登录的情况下,保留它们几乎没有意义。

完整删除后,再次打包测试,安全软件的拦截次数明显下降。

这里补充一个实测结论:

在不做任何加固的前提下,仅通过以上目录级清理,报毒提示数量已经可以减少大半;如果在此基础上再做一次常规安全加固,基本可以达到可接受范围。

需要注意的是,以上操作只针对安卓端去报毒处理思路,属于代码层面的整理,并不涉及任何逻辑功能改动,也不包含其它行为。

同类型的处理方式,也可以平移到其它网狐系列电玩安卓端项目中,路径结构高度相似,判断思路一致。

仅限交流,拒绝商用!

报毒相关文章:

网狐电玩相关: